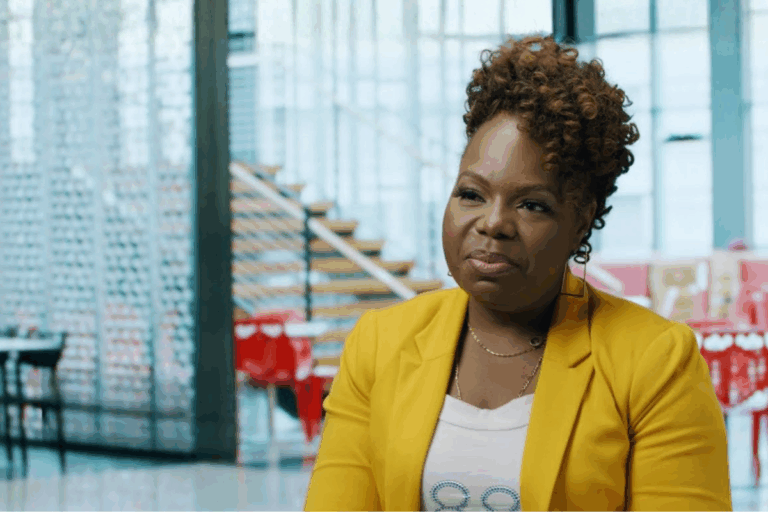

تأمين عصر الذكاء الاصطناعي التوليدي: رئيس أمن المعلومات في أمازون يتحدث عن سلاسل الثقة

يسرع الذكاء الاصطناعي التوليدي وتيرة التحول في الأمن السيبراني أكثر من أي موجة تقنية سابقة. فهو يوسّع قدرات الجهات المهاجمة، ويخفض عتبة الدخول إلى الأنشطة الخبيثة، وفي الوقت نفسه يمنح المدافعين وسائل جديدة للأتمتة والتوسع والاستجابة. هذا التصعيد المستمر يتموضع في صميم أمن السحابة، حيث أصبحت الثقة، والمرونة، والبساطة متطلبات متساوية الأهمية.

خلال حدث AWS re:Invent 2025 الأخير، تم تناول هذه الموضوعات بشكل أعمق مع دفع المؤسسات والمستهلكين بمزيد من بياناتهم الشخصية والحساسة إلى السحابة. وهنا تحدث سي جي موسس، رئيس أمن المعلومات ونائب الرئيس لهندسة الأمن في شركة أمازون، إن الأولوية لم تتغير: العملاء يملكون بياناتهم، ويجب أن يتطور الأمن بوتيرة أسرع من الخصوم مع بقائه عملياً لمن يبنون الحلول في العالم الحقيقي.

في هذه المقابلة الخاصة، يناقش موسس كيف يعيد الذكاء الاصطناعي التوليدي تشكيل جانبي ساحة المعركة السيبرانية، ولماذا تتطلب مخاطر سلاسل التوريد والمصادر المفتوحة انضباطاً أعمق، وكيف تتعامل أمازون مع احتيال التوظيف المدعوم بالذكاء الاصطناعي، وما الذي يعنيه مبدأ «تحقق ثم وثق» لمستقبل فرق الأمن.

هل يعيد الذكاء الاصطناعي التوليدي تشكيل الأمن السيبراني للمهاجمين والمدافعين على حد سواء؟

نعم، إنه يغيّر قواعد اللعبة للطرفين. من منظور المهاجم، يوسّع الذكاء الاصطناعي التوليدي نطاق القدرات. فالشخص الذي لم يكن قادراً على البرمجة من قبل يمكنه الآن أن يطلب من نموذج توليد الأدوات التي يحتاجها، ما يزيد من حجم وتنوع الجهات المحتملة المهدِّدة.

لكن يمكن للمدافعين قلب المعادلة نفسها. يساعد الذكاء الاصطناعي التوليدي مهندسي الأمن والفرق التقنية الأوسع على الاستعداد بسرعة أكبر والاستجابة بفعالية أعلى. وكما في التحولات التقنية السابقة، من الحاسوب إلى الإنترنت ثم السحابة، يمثل الذكاء الاصطناعي التوليدي مرحلة أخرى في دورة طويلة من الكر والفر. وتبقى الأولوية دائماً هي البقاء متقدمين على الخصوم عبر استخدام التقنية بشكل أكثر فاعلية ومسؤولية.

كيف يتطور أمن السحابة اليوم للشركات من حيث الحماية والمرونة والبساطة وإمكانية الوصول؟

إذا عدت بالذاكرة إلى بضع سنوات فقط في مجال الأمن السيبراني، ستجد أن جزءاً كبيراً من الصناعة كان يركّز على التهديدات التكتيكية والمشكلات الآنية. ما كان أمامك مباشرة هو ما يحظى بالاهتمام.

أعتقد أنه مع التقدم التقني، أصبحنا اليوم أقدر على الحماية من كثير من التهديدات الشائعة. وما نراه على الجانبين، لدى المهاجمين والمدافعين، هو رفع مستوى الأداء. وهذا يرفع الأمن إلى جهد استراتيجي أعلى مستوى، وهو أمر إيجابي.

أقول كثيراً إن الصناعة بدأت تنضج بشكل حقيقي. نصيحتي هي أن تنفذ الأساسيات بشكل جيد، ولا تكون الفريسة السهلة. وعلينا الاستمرار في التطور بوتيرة أسرع من الخصوم.

كيف تحمي AWS بيانات العملاء في عصر الذكاء الاصطناعي؟

المبدأ الأول في AWS لم يتغير منذ اليوم الأول. العملاء يملكون البيانات. وهذا يعني أننا لا نقوم بالدخول لمراجعة تلك البيانات يدوياً ولا ندرّب الذكاء الاصطناعي عليها. العميل هو من يتحكم بها. لطالما ركّزنا على تمكين العملاء ليس فقط من التحكم ببياناتهم، بل أيضاً من تأمينها واستخدامها بالشكل المناسب.

في مجال الذكاء الاصطناعي تحديداً، أتحنا النشر ضمن بيئات مُدارة ومتحكَّم بها من قبل العميل. هم من يتحكمون في الذكاء الاصطناعي، والنماذج المستخدمة، وكيفية تعلّمها من بياناتهم الخاصة، ومستويات الوصول الممنوحة. لا يتم تدريب النماذج أو استخدامها خارج النطاق الذي يحدده العميل. ومبدأ ملكية البيانات يمتد مباشرة إلى مجال الذكاء الاصطناعي.

إلى أي مدى تأخذ AWS هجمات سلاسل التوريد عبر العتاد والبرمجيات على محمل الجد؟

نأخذ أمن سلاسل التوريد على محمل الجد للغاية، ويجب النظر إليه من زاويتي العتاد والبرمجيات.

من ناحية العتاد، نتبع مبادئ أساسية في مراكز بياناتنا. على سبيل المثال، عندما يتم إدخال خادم جديد إلى الرف، نعيد كتابة البرمجيات الثابتة والبرمجيات عليه قبل تشغيله، حتى نعرف تماماً ما الذي يعمل عليه. وهذا يحد من سطح الهجوم.

وفي مجالات عالية الحساسية مثل الهوية وإدارة الوصول، نستخدم أيضاً عتاداً وبرمجيات وشرائح مملوكة طوّرناها بأنفسنا، بحيث لا نعتمد كثيراً على سلاسل توريد خارجية. ستبقى هناك دائماً مكونات خارجية، لكن لدينا برنامجاً متعمداً للتخفيف من تلك المخاطر.

أما البرمجيات، فهي على الأرجح المجال الأكبر الآن. فإذا أمّنت قاعدة العتاد، يصبح متجه الهجوم الرئيسي التالي محصوراً في البرمجيات والبرمجيات الثابتة.

كيف تديرون مخاطر البرمجيات مفتوحة المفتوحة بشكل آمن؟

أعتقد أنه من الممكن أن تكون البرمجيات مفتوحة المصادر خطرة دون شك. لكنها تحمل أيضاً نقطة قوة. فالأمر لا يقتصر على المساهمين فقط، بل أنها تحت أعين العالم كله. الأمر أشبه بتسليط ضوء الشمس على مساحة مظلمة. كثير من المشكلات تظهر إلى السطح لأن عدداً كبيراً من الأشخاص الفضوليين ينظرون إليها.

من جانبنا، لن نأخذ حزمة من الإنترنت ونشغّلها مباشرة دون تحقق. بل أننا نراجع الكود بعمق لفهم ما نستخدمه. ونكتشف مشكلات ليس فقط في المصادر المفتوحة، بل أيضاً في بيئات برمجية أوسع.

كما نمتلك العمق الهندسي اللازم لتقليص ما نحتاجه وصيانته، وعندما يكون ذلك مناسباً، نعيد المساهمة في مجتمع المصادر المفتوحة.

كيف تتعاملون مع الاحتيال في الهوية المدعوم بالذكاء الاصطناعي في التوظيف ومقابلات العمل مع «مطوّرين وهميين»؟

هذه مشكلة حقيقية. توجد اليوم مجموعات أدوات تساعد المرشحين على تفسير الأسئلة وتوليد الإجابات في الوقت الحقيقي.

أول وأهم وسيلة ردع هي إجراء المقابلات الحضورية عند الحاجة. وحتى في المقابلات الافتراضية، نحن على دراية بالأدوات المستخدمة. عندما نحصل على إجابات عامة، يكون ذلك مؤشراً للتعمق أكثر. وبمجرد الانتقال إلى الطبقة التالية، يتضح ما إذا كانت الخبرة المزعومة تطابق الواقع أم لا.

وحتى إذا تم توظيف شخص ما، فسيتم اكتشاف الأمر سريعاً لأن بيئات البرمجة التي نوفرها لا تسمح بالوصول إلى القدرات الخارجية التي قد يعتمد عليها البعض لاجتياز المقابلات بشكل مصطنع.

كما أضفنا متطلبات لأدوار قيادية محددة تتضمن مراحل نهائية للتحقق البشري في الموقع. وهذا جزء من رفع السقف مع كل عملية توظيف. لقد شهدنا حالات واقعية في الصناعة الأوسع تتعلق بقنوات توظيف مضللة مرتبطة بمنظومات تهديد. هذه لم تعد مخاطر نظرية.

أي نموذج أمني تعتمد عليه AWS للعمل عن بُعد، ولماذا لا تعتمد الشبكات الافتراضية الخاصة التقليدية؟

لا نستخدم نهج الشبكات الافتراضية الخاصة التقليدية كخيار افتراضي. في بعض الحالات، وحسب الأدوار، نعتمد على محطات عمل مصممة لمهام محددة، لكن ذلك يقتصر على شريحة صغيرة.

بالنسبة لمعظم موظفينا، تعتمد القدرات على تقنيات عامة تُطبّق عبر الحواسيب المحمولة والهويات، سواء كنت تعمل عن بُعد أم لا. الواقع أن معظم الموظفين يعملون عن بُعد بشكل جزئي على الأقل. فعلى سبيل المثال نحن جميعاً الآن في لاس فيجاس، ومع ذلك أحتاج إلى تشغيل حاسوبي والعمل بأمان من هنا.

استثمرنا منذ وقت طويل في بيئة الثقة الصفرية مع مصادقة قوية وحمايات مدعومة بالعتاد. الهدف هو جعل بيانات الاعتماد أصعب بكثير في إعادة الاستخدام أو الاستخراج، واكتشاف السلوك غير الطبيعي بسرعة.

كيف سيتقاسم الحكم البشري والأنظمة الذاتية عبء العمل داخل فرق الأمن؟

المستقبل يجمع الاثنين معاً. سنرى مزيداً من الأنظمة المؤتمتة والمدعومة بالذكاء الاصطناعي، وكلما استطعنا الأتمتة بأمان كان ذلك أفضل. لكن الذكاء الاصطناعي اليوم ليس جيداً في إصدار الأحكام. ما زال غير حتمي. البشر أيضاً غير حتميين، لكنهم الوحيدون الذين يمكن الاعتماد عليهم حالياً في الأحكام عالية المخاطر.

سنشهد تطوراً تدريجياً. ويعود ذلك إلى مبدأ تحقق ثم وثق. ومع بناء الذكاء الاصطناعي لسجل أداء، يكتسب مسؤوليات أكبر.

في الأنظمة الوكيلة، من أفضل مبادئ الأمن عدم منح أي وكيل واحد وصولاً واسعاً إلى كل شيء. تمنح أجزاء صغيرة من الوصول المحدد، وتُجمع النتائج، وغالباً ما تُرفع إلى قرار بشري. وعمق هذا الهرم قبل الوصول إلى الإنسان هو جزء من التطور الذي نعيشه اليوم.

كيف يمكن للجهات التنظيمية والقطاع الخاص التعاون بشكل أفضل لتجنب قواعد أمن سيبراني غير قابلة للتطبيق؟

كلما زاد التواصل والتعاون، كان ذلك أفضل. إن وضع إرشادات تنظيمية لا يمكن الالتزام بها واقعياً لا يخدم أحداً. بل يعرّضنا جميعاً لمخاطر أكبر.

كما يجب أن تكون هناك وضوح بشأن المسؤولية المشتركة. بعض الضوابط تقع على عاتق المزوّدين، وبعضها على عاتق العملاء. لا يمكنك محاسبة طرف واحد على ما يجب أن ينفذه طرف آخر.

إنها حلقة مستمرة. نواصل تنقيح ما هو عملي، وما هو طموح، وما يجب دمجه في التقنية نفسها بدلاً من تركه كمتطلب نظري.