مجموعة مخترقين تستهدف قادة الكريبتو بهجمات مدعوم بالذكاء الاصطناعي – كاسبرسكي تحذر

كشف فريق كاسبرسكي العالمي للبحث والتحليل (GReAT) عن أحدث أنشطة مجموعة BlueNoroff APT من خلال حملتين خبيثتين موجّهتين تحملان اسمي «GhostCall» و«GhostHire». وقد استهدفت هذه العمليات المستمرة منظمات تعمل في مجال الويب 3 والعملات المشفرة في كل من الهند، وتركيا، وأستراليا، وعدد من الدول الأوروبية والآسيوية منذ أبريل 2025 على الأقل. وجاء هذا الإعلان خلال مؤتمر قمة المحللين الأمنيين 2025 في تايلاند، والذي تحضره مينا تك بصفتها الشريك الإعلامي الحصري للحدث في الشرق الأوسط.

تُعد BlueNoroff فرعاً من مجموعة الاختراق سيئة الصيت، Lazarus، وتواصل توسيع حملتها المعروفة باسم «SnatchCrypto» وهي عملية مدفوعة مالياً تستهدف صناعة العملات الرقمية حول العالم. أما الحملتان الجديدتان، GhostCall وGhostHire، فتستخدمان أساليب تسلل جديدة وبرمجيات خبيثة مخصصة لاختراق مطوري البلوك تشين والمدراء التنفيذيين. وتستهدف هذه الهجمات بشكل رئيسي أنظمة macOS وWindows، وتدار عبر بنية مركزية للتحكم والسيطرة.

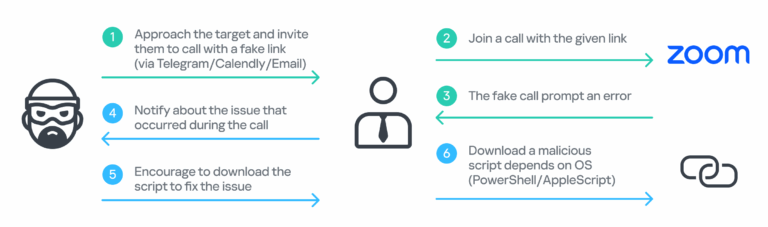

تستهدف حملة GhostCall أجهزة macOS وتبدأ بهجوم هندسي اجتماعي متقن ومخصص لكل ضحية بشكل كبير. حيث يتواصل المهاجمون مع الضحايا عبر تطبيق Telegram منتحلين صفة مستثمري رأس ماليين، وأحياناً يستخدمون حسابات مخترقة لرواد أعمال ومؤسسي شركات ناشئة حقيقيين للترويج لفرص استثمار أو شراكة. ويُدعى الضحايا إلى اجتماعات استثمار وهمية على مواقع تصيد تحاكي منصات Zoom أو Microsoft Teams، حيث يُطلب منهم «تحديث» برنامجهم لحل مشكلة في الصوت. وعند تنفيذ ذلك، يتم تحميل كود برمجي خبيث وتثبيت برمجية تجسس على الجهاز.

يعلق سوجون ريو، الباحث الأمني في فريق GReAT لدى كاسبرسكي، قائلاً: «اعتمدت هذه الحملة على خداع متعمد ومخطط له بدقة. فقد استخدم المهاجمون تسجيلات فيديو لضحايا سابقين خلال اجتماعات مزيفة لجعل التفاعل يبدو حقيقياً وخداع الأهداف الجديدة. وتُستخدم البيانات التي يتم جمعها بهذه الطريقة ليس فقط ضد الضحية الأولى، بل أيضاً في تمكين هجمات لاحقة وسلسلة توريد عبر استغلال الثقة القائمة لاختراق طيف أوسع من المؤسسات والمستخدمين.»

استخدم المهاجمون سبع سلاسل تنفيذ متعددة المراحل، أربعٌ منها لم تُرصد من قبل، لتوزيع مجموعة من الحمولة الخبيثة المخصصة حديثاً، بما في ذلك أدوات لسرقة العملات المشفرة، وسرقة بيانات تسجيل الدخول في المتصفح، وسرقة الأسرار، واعتراض بيانات اعتماد منصة المراسلة تيليجرام.

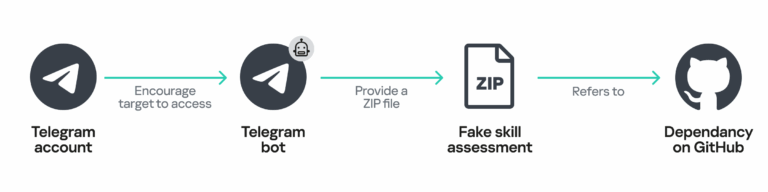

أما في حملة GhostHire، تستهدف المجموعة مطوري البلوك تشين عبر انتحال صفة مسؤولي توظيف. يتم خداع الضحايا لتنزيل وتشغيل مستودع GitHubيحتوي على برمجية خبيثة يتم تقديمها على أنها اختبار مهارات. تشترك حملة GhostHire في البنية التحتية والأدوات نفسها مع حملة GhostCall، لكنها بدلاً من استخدام مكالمات الفيديو تركز على استهداف المطورين والمهندسين العمليين عبر جهود توظيف مزيفة. وبعد التواصل الأولي، تتم إضافة الضحايا إلى روبوت تيليجرام يرسل إليهم ملف ZIP أو رابط GitHub مع مهلة قصيرة لإتمام المهمة. وعند تشغيل الملف، يقوم البرنامج الخبيث بتثبيت نفسه على جهاز الضحية وفقاً لنظام التشغيل المستخدم.

ساهم استخدام الذكاء الاصطناعي التوليدي في تمكين BlueNoroff من تسريع تطوير البرمجيات الخبيثة وتحسين أساليب الهجوم. فقد أضاف المهاجمون لغات برمجة جديدة وميزات إضافية، مما جعل عملية الكشف والتحليل أكثر صعوبة، وساعدهم في توسيع نطاق عملياتهم وزيادة تعقيدها.

يقول عمر أمين، الباحث الأمني الأول في فريق GReAT لدى كاسبرسكي: «منذ الحملات السابقة، تطورت استراتيجية الاستهداف لدى المهاجمين لتتجاوز مجرد سرقة العملات المشفرة وبيانات تسجيل الدخول في المتصفحات. وقد أدى استخدام الذكاء الاصطناعي التوليدي إلى تسريع هذا التطور بشكل ملحوظ، إذ أتاح تطوير البرمجيات الخبيثة بسهولة أكبر وبتكلفة تشغيلية أقل. هذا النهج المدفوع بالذكاء الاصطناعي يساعد في سد الفجوات في المعلومات المتاحة، ما يمكّن من استهداف أكثر دقة. ومن خلال الجمع بين البيانات المخترقة وقدرات التحليل التي يوفرها الذكاء الاصطناعي، توسع نطاق هذه الهجمات بشكل كبير. نأمل أن تساهم أبحاثنا في منع المزيد من الأضرار.»

للحماية من هجمات مثل GhostCall وGhostHire، توصي كاسبرسكي المؤسسات باتباع أفضل الممارسات التالية:

- توخي الحذر من العروض السخية واقتراحات الاستثمار المغرية. تحقق من هوية أي جهة اتصال جديدة، خصوصاً من يتواصل عبر تيليجرام أو LinkedIn أو غيرها من المنصات الاجتماعية. استخدم القنوات المؤسسية الآمنة والمعتمدة لجميع الاتصالات الحساسة.

- ضع في الاعتبار احتمال اختراق حساب جهة موثوقة. تحقق من الهوية عبر قنوات بديلة قبل فتح أي ملفات أو روابط، وتأكد دائماً من وجودك على نطاق رسمي. لا تقم بتشغيل أي أكواد برمجية أو أوامر غير موثوقة بحجة إصلاح الأعطال.

- لحماية المؤسسة من التهديدات المتنوعة، استخدم حلول Kaspersky Next التي توفر الحماية في الوقت الفعلي، ورؤية التهديدات، بالإضافة إلى قدرات التحقيق والاستجابة من خلال EDR وXDR لمختلف أحجام القطاعات والصناعات. وبناءً على احتياجاتك الحالية ومواردك، يمكنك اختيار المستوى الأنسب من هذه الحلول والترقية لاحقاً حسب تطور متطلباتك الأمنية.

- اعتماد خدمات الأمن المدارة التي تغطي دورة إدارة الحوادث بالكامل، من تحديد التهديدات إلى الحماية المستمرة والمعالجة. تساعد هذه الخدمات في الحماية من الهجمات المتطورة، والتحقيق في الحوادث، وتوفير الخبرة الإضافية حتى في حال نقص العاملين في مجال الأمن السيبراني داخل المؤسسة.

- زود خبراء أمن المعلومات لديك برؤية شاملة حول التهديدات التي تستهدف مؤسستك. تقدم أحدث خدمات Kaspersky Threat Intelligence سياقاً تفصيلياً ومرتبطاً بجميع مراحل إدارة الحوادث، مما يساعد في تحديد المخاطر الإلكترونية بسرعة ودقة.