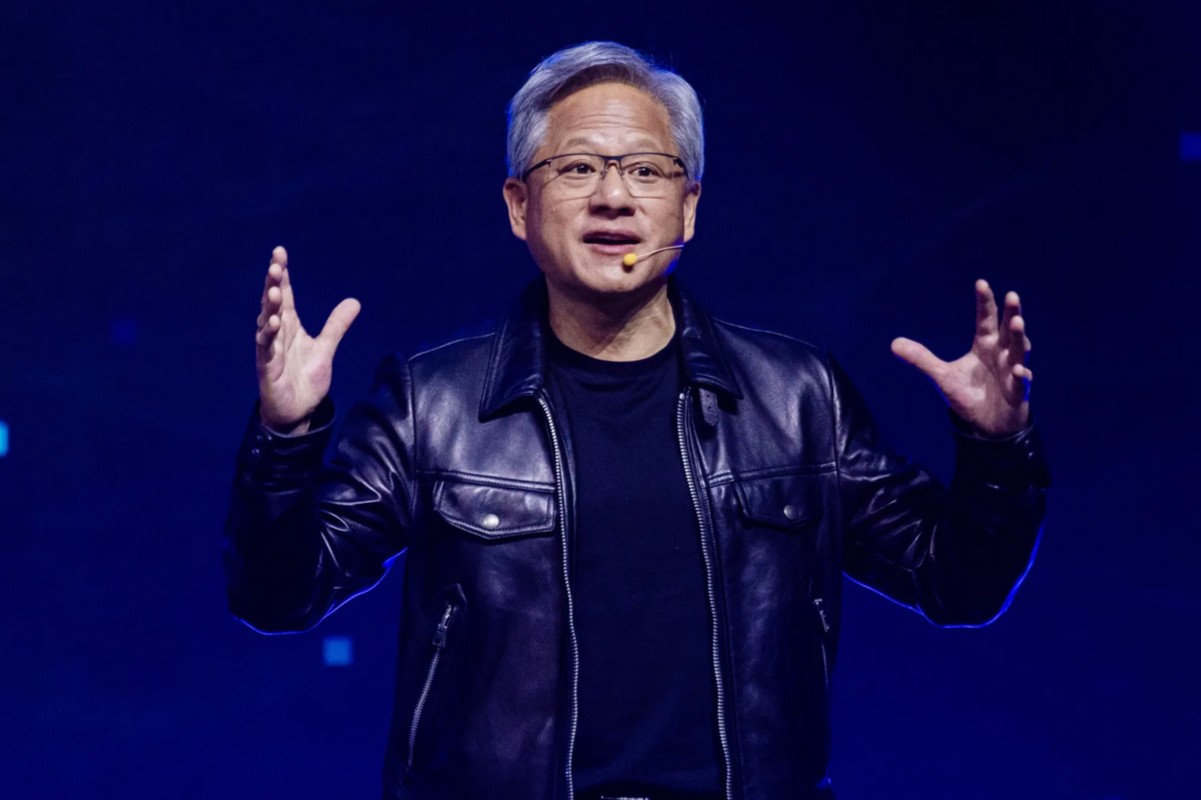

يستطيع الآن الهاكر باختراق كمبيوتر عبر أصواته فقط

يعمل خبراء الأمن التكنولوجي حاليا على إيجاد وسيلة للتصدي الى أكبر سلاح صار في يد الهاكرز. فبوسع هؤلاء الآن الاستيلاء على المعلومات المخزنة في أي كمبيوتر فقط عبر ثغرة تتيح لهم متابعة توقيت تخزين تلك المعلومات بقياس طاقة معالجتها. والمفتاح الظاهر لهذا يكمن – بين أشياء أخرى – في نوع الأصوات التي يصدرها الجهاز نفسه.

والخبر ليس الأول أو الأخير الذي يؤكد هشاشة الكمبيوتر أمام الهجمات العدائية. فخلال السنوات العشر الماضية أثبت خبراء التشفير مرارا وتكرارا أن أقوى التحصينات المتوفرة لجهاز ما لا تستطيع الصمود أمام مهاجم يملك المعرفة الكافية لاختراق الدفاعات الإلكترونية.

فقد صار بوسع الهاكر الحديث الآن متابعة أشياء بسيطة وبريئة في الكمبيوتر مثل التذبذبات في نشاطه التخزيني وفي مستوى استهلاكه للطاقة الكهربائية وحتى بنوع الأصوات الصادرة منه وهو يفعل كل هذا.

ويسمي الخبراء هذا النوع من القرصنة هجمات القنوات الجانبية، ويحذرون من أن الاتجاه الجديد للتخلص من الأقراص الصلبة hard disks لصالح التخزين السحبي cloud computing – الذي راح يكتسب شعبية متنامية بقوة في الآونة الأخيرة – إنما يسهّل عمل الهاكرز على ذلك النحو الجديد الذي يصعب التصدي له.

وصحيح، كما يقول هؤلاء الخبراء، أن الهاكر يجب أن يكون على مستوى عال من المعرفة التكنولوجية حتى يتمكن من مهاجمة كمبيوتر معين فقط بقياس تذبذبات طاقته والأصوات الصادرة عنه.

لكن السهل نسبيا في الموضوع أن هذا الهاكر يستطيع تحميل شيفرة معيّنة الى السحابة – وهي ملك عام – ثم يستمع الى نوع النشاط الذي تحويه والمعالجات التي تتم داخلها من كمبيوتر يستخدمها هي بدلا عن قرصه الصلب… وهكذا يتم له ما يريد.