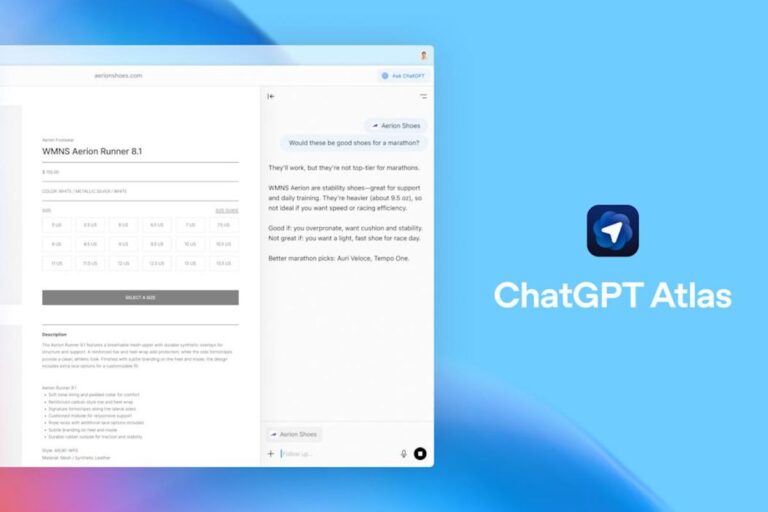

«هالسيون» تكشف عن أبرز مجموعات برمجيات الفدية كخدمة التي يجب متابعتها في عام 2025

يشهد عالم برمجيات الفدية تغيرات سريعة، تظهر بشكل واضح في بروز مجموعات برمجيات الفدية كخدمة واختفائها بشكل مستمر. وتقدم هذه المجموعات الأدوات والبنية التحتية التي تمكن شركاءها من تنفيذ هجماتهم. ورغم أساليبها المبتكرة وتزايد وتيرة الهجمات، إلا أنها تبقى غير مستقرة بطبيعتها بسبب تسريبات شفرة المصدر والنزاعات الداخلية والخارجية.

وكشفت شركة هالسيون، المتخصصة في مكافحة برمجيات الفدية، عن قائمتها لأبرز مجموعات برمجيات الفدية كخدمة وأساليبها المتوقعة في عام 2025. وتهدف هذه الخطوة إلى مساعدة مختلف المؤسسات على تعزيز دفاعاتها السيبرانية، وخصوصاً ضد الهجمات التي تتم باستخدام برمجيات الفدية.

أبرز مجموعات برمجيات الفدية كخدمة

راي كافتي، نائب الرئيس لمنطقة الشرق الأوسط وتركيا وأفريقيا في هالسيون

شارك راي كافتي تحليلاته حول مجموعات برمجيات الفدية كخدمة، حيث أشار إلى أنه على الرغم من تراجع بعض الأسماء البارزة مثل LockBitوBlackCat/ALPHV خلال الأعوام الماضية، إلا أن مجموعات جديدة لبرمجيات الفدية كخدمة استطاعت ترسيخ وجودها كتهديد خطير للمؤسسات.

كما كشف راي عن المجموعات المؤثرة الحالية التي تسلط هالسيون الضوء عليها خلال عام 2025، مشيراً إلى النقاط التالية:

- تعد Play واحدة من أكثر المجموعات نشاطاً وابتكاراً في مجال برمجيات الفدية كخدمة، حيث تعتمد على أساليب مشابهة لتلك المستخدمة في برمجيات الفدية السابقة مثل Hive وNokoyawa.

- نفذت RansomHub هجمات عالية التأثير منذ ظهورها في مطلع عام 2024، إلا أن ما يميزها عن المجموعات الأخرى هو منحها ما يصل إلى 90% من قيمة الفدية لشركائها.

- تعتمد 8Base على أساليب متطورة تشمل الابتزاز المزدوج وأساليب متقدمة للتهرب، كما يعتقد أنها مرتبطة بمشغلين ذوي خبرة في مجال برمجيات الفدية كخدمة مثل RansomHouse وأداة Babuk لإنشاء برمجيات الفدية.

- مجموعة Qilin، التي كانت تعرف سابقاً باسم Agenda، هي مجموعة برمجيات فدية كخدمة تستهدف أنظمة Windows وLinux، حيث تستخدم عمليات مكتوبة باستخدام لغتي البرمجة Golang وRust، وتتميز الأخيرة بأمانها الفائق وقدراتها على استهداف منصات متعددة.

- تستهدف BlackSuit، وهي مجموعة خاصة لبرمجيات الفدية، أنظمة Windows وLinux، وهي مشابهة لبرمجيات الفدية Royal من حيث بنية الشيفرة ومنهجية التشفير.

- نفذت Hunters International، التي ظهرت في أكتوبر 2023، أكثر من 130 هجوماً بحلول عام 2024، حيث تعتمد على قاعدة الشيفرة الخاصة من Hive وتستهدف قطاعات مثل الرعاية الصحية والتمويل والتصنيع.

أبرز مجموعات برمجيات الفدية كخدمة الصاعدة

بالإضافة إلى المجموعات الحالية لبرمجيات الفدية كخدمة، أشار راي إلى مجموعات ناشئة، مسلطاً الضوء على النقاط التالية:

- اشتهرت Sarcoma بأساليبها العدوانية واختراقها للبيانات، حيث تعتمد على تسريب البيانات للضغط على الضحايا للامتثال لطلباتها بدلاً من تحديد مبالغ الفدية.

- لفتت Fog Ransomware الانتباه بفضل سرعتها في تشفير الملفات وطلب تسديد الفدية عن طريق البيتكوين، كما أنها توسعت لاحقاً لتنفيذ هجمات عالية التأثير حصدت فديات أكبر.

- أطلقت KillSec، التي كانت مجموعة من نشطاء القرصنة الإلكترونية المرتبطين بحركة Anonymous، منصتها لبرمجيات الفدية كخدمة في يونيو من العام الماضي، حيث تحصل المجموعة على عمولة بنسبة 12% من كل دفعة فدية.

- عادت Meow Ransomware للظهور في عام 2024 بعد ظهورها الأول في عام 2022، وهي مسؤولة عن برمجية Conti v2 وتستهدف القطاعات الأمريكية التي تتعامل مع البيانات الحساسة، بما في ذلك قطاعي الرعاية الصحية والأبحاث الطبية.

أبرز التكتيكات والأساليب والإجراءات

توقع راي استمرار مجموعات برمجيات الفدية خلال عام 2025 في استخدام تكتيكات وأساليب وإجراءات متطورة لتعزيز هجماتها وتفادي اكتشافها.

ولا تزال الهندسة الاجتماعية واحدة من أبرز وسائل الاختراق، التي تشمل أيضاً تقنيات البحث الشامل واستخدام بيانات الدخول المسروقة لكل من بروتوكول سطح المكتب البعيد (RDP) أو الشبكات الافتراضية الخاصة (VPN). كما أشار راي إلى توقعات هالسيون باستغلال هذه المجموعات للثغرات الأمنية بشكل كبير في حال عدم إصلاحها.

كما ترجح التوقعات أن تستهدف مجموعات برمجيات الفدية في عام 2025 أنظمة Linux بشكل أوسع، مستغلة توفرها الدائم لترسيخ سيطرتها عليها.

يلجأ مشغلو برمجيات الفدية بشكل متزايد إلى تقنيات استخدام البرمجيات الموجودة على نظام الضحية أو ما يعرف باسم Living-off-the-Land (LotL) لتجنب اكتشاف الهجمات. وبالإضافة إلى ذلك، تعمل هذه المجموعات على تطوير حمولات مخصصة متعددة المنصات وأدوات لتهريب البيانات، مما يجعل سرقة البيانات معياراً شبه ثابت في معظم عمليات برمجيات الفدية الكبرى.

يتجاوز المهاجمون دفاعات الأمن الحديثة مثل أدوات منصة حماية النقاط الطرفية (EPP) والكشف والاستجابة في النقاط الطرفية (EDR) والكشف والاستجابة الممتدين (XDR) باستخدام تقنيات متقدمة مثل فصل الوصلات والتعمية وحذف النسخ الظلية أو النسخ الاحتياطية السحابية.

كما يتزايد استخدام تكتيكات وأساليب وإجراءات متطورة، مماثلة لتلك المستخدمة في عمليات التهديدات المتقدمة المستمرة (APT). وتشمل هذه التكتيكات استغلال الثغرات غير المكتشفة، وتحميل المكتبات الجانبي، واستخدام حمولات مكتوبة بلغات برمجية مثل Rust وGo.

ورغم أن العديد من مجموعات برمجيات الفدية لا زالت تستهدف العمليات السهلة مثل التطبيقات الضعيفة أو الأنظمة ذات الدفاعات المحدودة، إلا أن المشغلين المتقدمين يحولون تركيزهم نحو أهداف رئيسية تشمل قطاعات عالية القيمة، مثل الرعاية الصحية والبنية التحتية الحيوية والتصنيع والتجارة الإلكترونية. كما أن القطاعات ذات موارد الأمن السيبراني المحدودة، مثل قطاع التعليم والحكومات المحلية أو الإقليمية، تبقى معرضة لخطر الاستهداف من قبل هذه المجموعات.