مخترق يصل لصلاحيات جذر النظام في حاسوب باستخدام ولاعة فقط

⬤ توصل أحد المخترقين وهواة التعديل لطريقة اختراق عبر حقن الأخطاء على مستوى العتاد المادي للجهاز.

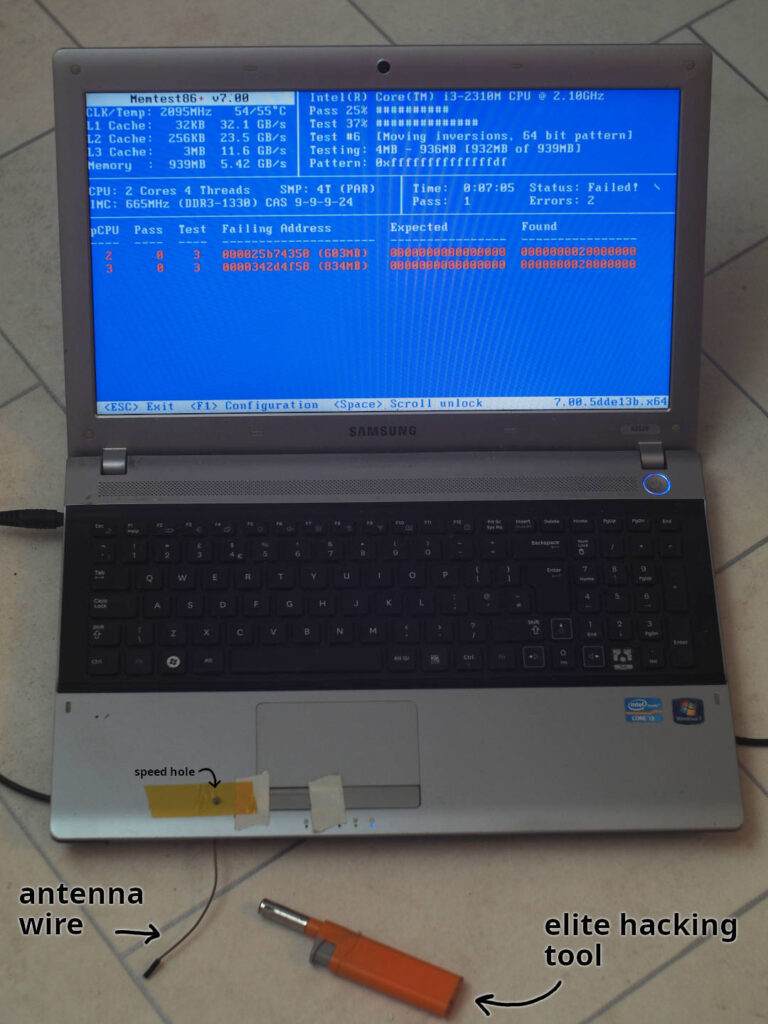

⬤ تعتمد الطريقة على فرض تعديل خاطئ ومحسوب في الذاكرة العشوائية عبر هوائي ومقاومة وولاعة كهربية.

⬤ التطبيق العملي الأبرز لهذه الثغرة هو التحايل على أنظمة إدارة الحقوق الرقمية لمنصات الألعاب والوسائط.

لا ينفكّ الباحثون في مجال الأمن الرقمي ينقّبون عن طرق مبتكرة لاختراق الأنظمة وتقييم مستوى مناعتها. لكن هذه المرة، وصل الأمر بأحدهم لفكرة لا تخطر على بال. إذ لم يتطلبه من الأمر أكثر من مقاومة، وسلك، وبعض العبث، وأيضاً، ولاعة سجائر قديمة.

المدون وهاوي تعديل الأجهزة، ديفيد بوكانان، هو مبتدع الحيلة الأخيرة، والتي توصل إليها بعد سلسلة من اختبارات لهجمات حقن الأخطاء، والتي تتسم بكونها منخفضة التكلفة، وتُعتبر الخيار البديل حينما يتعذر إيجاد ثغرة برمجية لبناء برمجيات الاستغلال حولها.

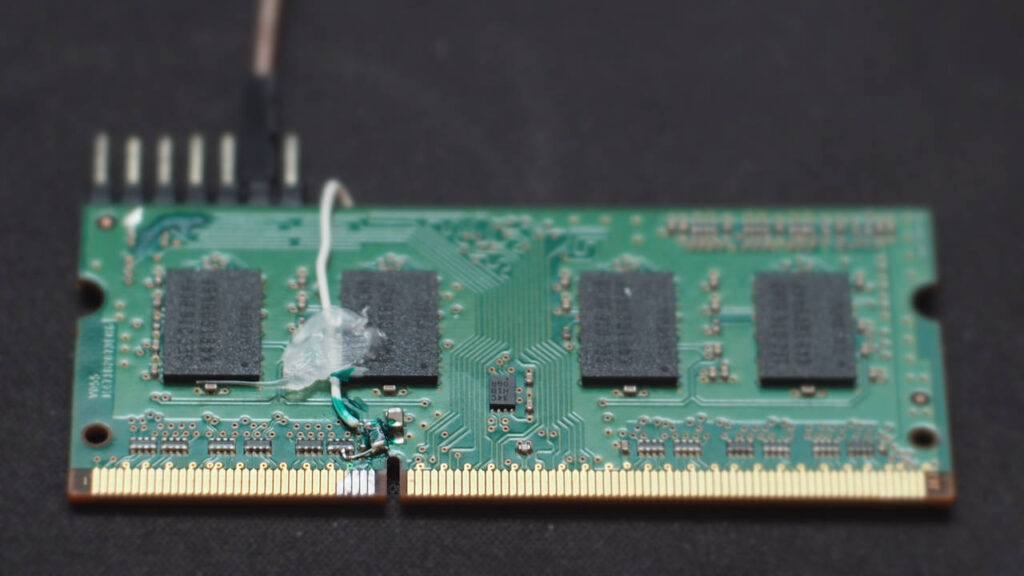

تتضمن طريقة الاختراق المبتدعة استعمال قطعة ذاكرة من نمط DRAM، وتلحيم مقاومة من عيار 15 أوم، ووصل هوائي إلى منافذ محددة من وحدة الذاكرة في الحاسوب. بالإضافة إلى تحميل الذاكرة ببيانات مهمتها التمهيد للاختراق وتخريب إسنادات عناوين الذاكرة.

مع بضع خطوات إضافية، نجح ديفيد في تكوين الجهاز للوصول إلى صلاحيات المسؤول (الجذر)، وبات بإمكانه كتابة وقراءة المعلومات في أي نقطة ضمن الذاكرة الفعلية للجهاز. وكل ما توجب عليه فعلة لبلوغ ذلك هو إشعال ولاعة كهربائية انضغاطية (Piezo) بالقرب من الهوائي، الأمر الذي ينجم عنه أخطاء محسوبة في تبديل قيم البيانات ضمن الذاكرة.

لا تعمل هذه الطريقة بنجاح بنسبة 100%. لكن مبتكرها يشير إلى أن الإجراء عادة ما يتطلب عدة محاولات لإشعال الولاعة للوصول إلى خلل مجدٍ. وبمعزل عن ذلك، تجسد هذه التجربة مثالاً صارخاً على مدى فعالية الهجمات المستندة إلى حقن الأخطاء الكهرومغناطيسية.

لكن، قبل أن تهرع بالقلق والجزع من احتمال تعرض حاسوبك للاختراق بمجرد تلويح صديقك المدخن لولاعته قريباً منه، ينبغي التأكيد على أن تجربة كهذه تتطلب وصولاً مادياً فعلياً وكاملاً إلى الجهاز الهدف، أي أن يقع بين يدي المهاجمين حرفياً. فضلاً عن شرط تواجد أدوات خاصة، ووفرة من الوقت لتهيئة ما يلزم. لذا، من المستبعد إلى حد بعيد انتشار هذه الخدعة بالتحديد.

بالعموم، يوضح بوكانان أن الجدوى الأهم من عملية كهذه تتمثل في تجاوز قيود الحماية على مستوى العتاد المادي، وهو ما قد يؤدي لأشياء من قبيل التحايل على أنظمة إدارة الحقوق الرقمية في منصات الألعاب. وتلك من بين المشاريع المستقبلية التي يسعى بوكانان لاستكشافها.

لدى ديفيد سجل حافل بالحيل الرقمية المثيرة للاهتمام. فقد تمكن سابقاً في العام 2018 من الالتفاف على نظام تجريد الوسائط من البيانات الوصفية في منصة تويتر سابقاً (X حالياً)، ليغرّد ناشراً صورة واحدة تضم كل أعمال المؤلف الإنجليزي، ويليَم شيكسبير.